ACHTUNG! Phishing-Mails im Namen von DocuSign inkl. Schadsoftware-Download | ATTENTION: Phishing e-mails in the name of DocuSign including malware download

3. Dezember 2024, von ServiceLine

English version below

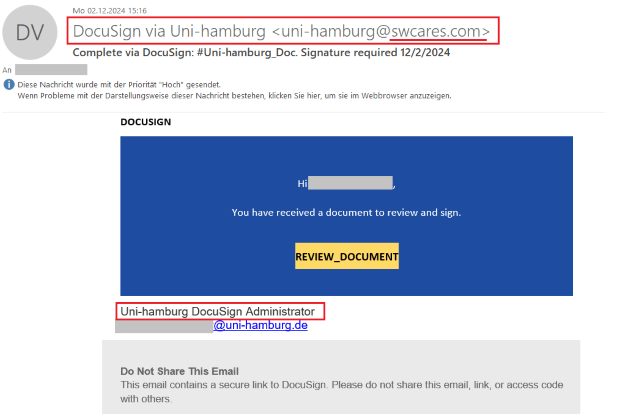

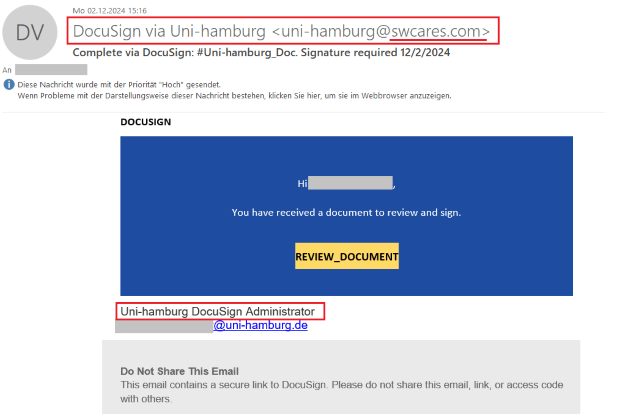

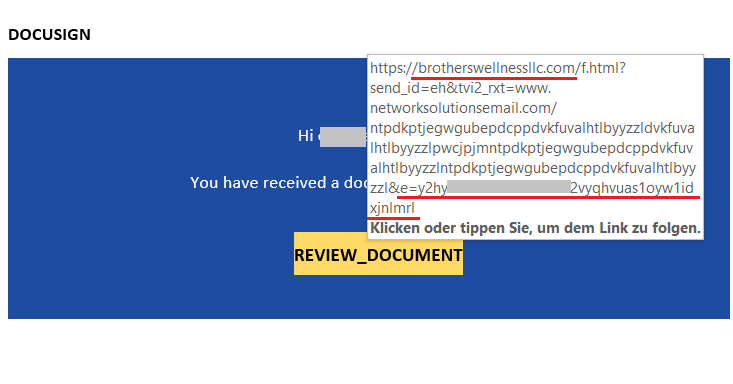

Wie bereits in den vergangenen Wochen, gingen auch gestern wieder Phishing-Mails im Namen von DocuSign (https://www.docusign.com/de-de) in zahlreichen Postfächern der UHH ein. Dabei geben die Mails vor, im Namen der UHH und von einem "Uni-hamburg DocuSign Administrator" versendet worden zu sein. Dies ergibt per se keinen Sinn, da die UHH aktuell weder DocuSign nutzt noch interne Dokumente über diesen Weg signieren lassen würde. Auch der enthaltene Link ist anhand der Domain schnell als nicht zu DocuSign gehörend zu identifizieren. Beide Indizien zusammen mit der unüblichen Anrede „Hi <Vorname>.<Nachname>“ (Teil der E-Mail-Adresse des Empfängers vor dem @, bei Gruppenpostfächern der Postfachname) entlarven die Mail als Phishing.

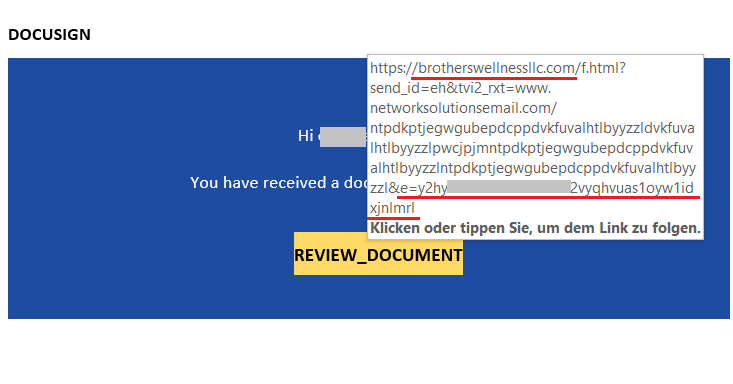

Der in der Mail hinterlegte Link für das angeblich zu signierende Dokument enthält u.a. die Empfänger-E-Mail-Adresse in Base64-kodierter Form. Um diesen Umstand und die eigentliche Phishing-Seite weiter zu verschleiern, ist vor der E-Mail-Adresse noch eine nicht involvierte Domain und eine sinnlose Zeichenfolge eingefügt.

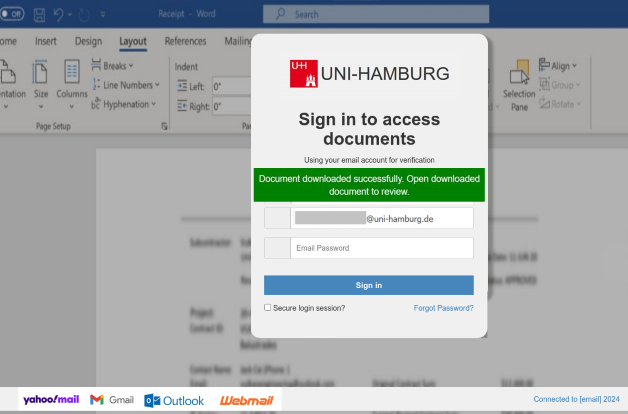

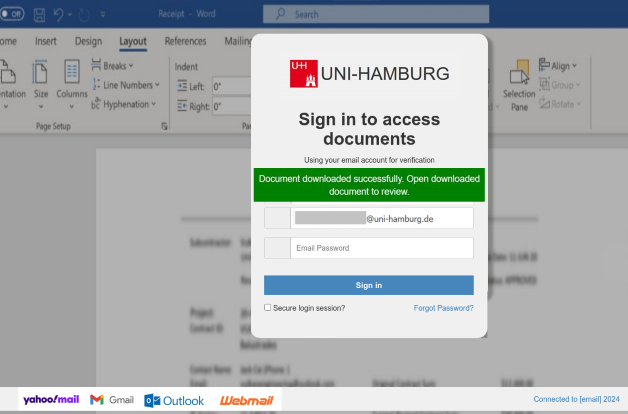

Der Aufruf der Seite enthält eine Weiterleitung auf eine Seite des Anbieters Glitch (https://glitch.com/), die ein Login-Fenster mit dem UHH-Logo präsentiert und zur vorbelegten E-Mail-Adresse die Eingabe des zugehörigen Passwortes anfordert.

Nach Eingabe des Passwortes und bestätigen des Sign In Buttons wird eine ZIP-Datei heruntergeladen, deren Inhalt von Sophos als Schadsoftware Mal/DrodZp-A erkannt wird. Nach dem erfolgreichen Download wird dazu aufgefordert, die heruntergeladene Datei zu öffnen, um das Dokument zu überprüfen und zu unterzeichnen.

Das Vorgehen der Angreifer stellt hierbei eine neue Qualität dar, da neben dem Abgreifen der Zugangsdaten zusätzlich mit dem Dokument auch eine Schadsoftware verteilt wird. Es wird daher um erhöhte Aufmerksamkeit gebeten.

Wenn Sie den Verdacht haben, dass Sie Ihre Zugangsdaten auf der Seite eingegeben haben, dann ändern Sie Ihr Passwort bitte umgehend über die Original-Seite der Benutzerverwaltung unter https://account.uni-hamburg.de. Achten Sie dabei bitte immer auf den angzeigten URL in Ihrem Browser.

Wir bitten Sie weiterhin um Ihre erhöhte Aufmerksamkeit im Umgang mit E-Mails, Links und Dokumenten aus Ihnen unbekannten Quellen.

Folgen Sie den Links in solchen Mails grundsätzlich nicht und geben Sie Ihre Zugangsdaten nicht auf unbekannten Seiten ein. Achten Sie immer darauf, dass die Domain, auf der Sie Ihre Zugangsdaten eingeben, auf uni-hamburg.de endet (vor dem ersten '/' in der Adresszeile).

Öffnen Sie keine Mail-Anhänge, die Sie nicht erwarten oder deren Absender Ihnen unbekannt ist. Fragen Sie gegebenenfalls beim Absender nach.

Bitte beachten Sie die Informationen im News-Artikel zum Thema Phishing unter https://www.uni-hamburg.de/newsroom/intern/2023/0117-phishing-welle.html und auf den Seiten des RRZ https://www.rrz.uni-hamburg.de/services/sicherheit/email/phishing/phishing-erkennen.html.

Wenn Sie den Verdacht haben, Opfer einer Phishing-Attacke geworden zu sein, so ändern Sie bitte umgehend Ihr Passwort über die Benutzerverwaltung unter https://account.uni-hamburg.de. Die Änderung von Passwörtern ist nur über diesen Weg möglich. Bei Fragen wenden Sie sich bitte an die RRZ-Serviceline.

---------------------------------------------------------------------

As in previous weeks, phishing emails in the name of DocuSign (https://www.docusign.com/de-de) were sent to numerous UHH mailboxes yesterday. The emails claim to have been sent in the name of UHH and by a “Uni-hamburg DocuSign Administrator”. This makes no sense per se, as UHH currently neither uses DocuSign nor would have internal documents signed in this way. The included link can also be quickly identified as not belonging to DocuSign based on the domain. Both indicators together with the unusual greeting "Hi <first name>.<last name>" (part of the recipient's email address before the @, in the case of group mailboxes the mailbox name) expose the email as phishing.

The link in the email for the document supposedly to be signed contains, among other things, the recipient's email address in Base64-encoded form. To further obscure this fact and the actual phishing page, an uninvolved domain and a meaningless character string are inserted before the email address.

When the page is called up, the user is redirected to a page of the provider Glitch (https://glitch.com/), which presents a login window with the UHH logo and requests the entry of the corresponding password in addition to the pre-assigned e-mail address.

After entering the password and confirming the Sign In button, a ZIP file is downloaded, the content of which is recognised by Sophos as malware Mal/DrodZp-A. After the successful download, the user is asked to open the downloaded file in order to check and sign the document.

The attackers' approach here represents a new quality, as malware is distributed with the document along with the phishing of access credentials. We therefore ask you to pay increased attention.

If you suspect or are certain that you have entered your access data on the site, then please change your password immediately via the original user management page at https://account.uni-hamburg.de. Please always pay attention to the URL displayed in your browser.

We continue to ask for your Increased Attention when dealing with emails, links and documents from sources you do not know.

As a matter of principle, do not follow the links in such mails and do not enter your access data on unknown sites. Always make sure that the domain on which you enter your access data ends with uni-hamburg.de (before the first '/' in the address line).

Do not open any mail attachments that you are not expecting or whose sender is unknown to you. If necessary, ask the sender.

Please note the information in the news articles on phishing at https://www.uni-hamburg.de/newsroom/intern/2023/0117-phishing-welle.html and on the RRZ website https://www.rrz.uni-hamburg.de/services/sicherheit/email/phishing/phishing-erkennen.html.

If you suspect that you have been the victim of a phishing attack, please change your password immediately via the user administration at https://account.uni-hamburg.de. Passwords can only be changed via this channel. If you have any questions, please contact the RRZ Serviceline.