FAQ für Mitarbeitende zur Zwei-Faktor-Authentifizierung

FAQ zum Thema...

Allgemeine Fragen

Wie richte ich die 2-Faktor-Authentifizierung ein?

Wie genau die Einrichtung der 2-Faktor-Authentifizierung funktioniert, entnehmen Sie bitte den eigens hierfür veröffentlichten Anleitungen.

Welche Dienste sind ohne eine 2FA-Aktivierung nicht mehr erreichbar?

Nach der Aktivierung werden alle Dienste, die von der sogenannten „Shibboleth-Anmeldung“ geschützt werden, durch einen weiteren Faktor bei der Authentifizierung geschützt. Hierzu gehören u.a.

- KUS-Portal

- RRZ-Serviceportal

- Fiona

- UHHCloud

- VPN

- STiNE

Um diese Dienste weiter nutzen zu können, ist es zwingend erforderlich, dass Sie sich an den eigens hierfür veröffentlichten Anleitungen orientieren und entsprechend tätig werden.

Der Schutz weiterer Dienste ist in Planung und wird kontinuierlich erweitert.

Wieso erkennt die App nicht, dass ich mein Gerät schon registriert habe?

Wenn Sie in Ihrem Browser regelmäßig Cookies (bzw. das local storage) löschen oder Ihren Browser im Privatmodus verwenden, kann die Information, dass Ihr Gerät bereits registriert ist, nicht gespeichert werden.

Wie funktioniert 2FA bei öffentlichen PCs an der Uni (in Bibliotheken oder PC-Pools/Computerräumen)?

Öffentliche PCs können und sollten nicht als zweiter Faktor eingerichtet werden. Wenn Sie an einem solchen PC arbeiten, haben Sie folgende Möglichkeiten zur Anmeldung:

- Sie können Ihr Smartphone als zweiten Faktor verwenden, sofern Sie es im Vorfeld registriert haben. Zur Anleitung

- Sie können einen FIDO-Stick als zweiten Faktor nutzen, sofern Sie einen besitzen. Zur Anleitung

- Sie können Ihre 2FA-Code Liste als zweiten Faktor nutzen.

Können auch private Endgeräte für 2FA genutzt werden?

Aus technischer Sicht spricht nichts gegen den freiwilligen Einsatz von privaten Endgräten, um diese als zweiten Faktor zu registrieren und zu verwenden. Die Mindestanforderungen an die jeweiligen Systemspezifikationen müssen hierbei erfüllt werden. Diese sind in den jeweiligen Anleitungen zur Vorbereitung der jeweiligen Geräteklasse benannt. Bitte haben Sie Verständnis dafür, dass wir für private Geräte keinen erweiterten Support leisten können.

Wie funktioniert 2FA an PCs, die regelmäßig von verschiedenen Mitarbeitenden genutzt werden (geteilte Arbeitsplätze/Geräte)?

An vom RRZ betriebenen Endgeräten ist es theoretisch möglich, dass sich mehrere Nutzende eine individuelle „Windows Hello“-Pin an einem (geteilten) Gerät vergeben.

Aus Sicherheitsgründen raten wir aber dringend von der Nutzung der „Windows Hello“-Pin an solchen Geräten ab.

- Sie können Ihr Smartphone als zweiten Faktor verwenden, sofern Sie es im Vorfeld registriert haben. Zur Anleitung

- Sie können einen FIDO-Stick als zweiten Faktor nutzen, sofern Sie einen besitzen. Zur Anleitung

- Sie können Ihre 2FA-Code-Liste als zweiten Faktor nutzen.

2FA-Code-Liste

Was ist eine 2FA-Code-Liste?

Die personalisierte 2FA-Code-Liste beinhaltet 240 Codes und kann als zweiter Faktor im Kontext der Zwei-Faktor-Authentifizierung verwendet werden. Mithilfe der Liste können Sie auch weitere Geräte als zweiten Faktor registrieren.

Wichtig: Die 2FA-Code-Liste ist unbegrenzt gültig und ist nicht übertragbar.

Wie erhalten Mitarbeitende eine 2FA-Code-Liste?

Die Liste wird per Post an Ihre bei der UHH hinterlegte Postadresse gesendet. Die Adresse stammt aus dem Digitalen Personalmanagement (Kopers).

Ich habe die Code-Liste nicht (mehr), was kann ich tun?

Um Problemen wie einer vergessenen 2FA-Code-Liste entgegenzuwirken, wird dazu geraten, mehrere Geräte als zweiten Faktor zu registrieren. Bitte folgen Sie hierzu den entsprechenden Anleitungen.

Wenn Sie keine 2FA-Code-Liste erhalten haben, suchen Sie bitte einen RRZ-ServiceDesk auf (gültigen Lichtbildausweis mitbringen).

Für den Fall, dass Sie Ihre 2FA-Code-Liste verloren haben und Sie sich selbst keine neue Liste ausstellen können, da Sie noch kein Endgerät für die Zwei-Faktor-Authentifizierung registriert haben, suchen Sie bitte ebenfalls einen RRZ-ServiceDesk auf (gültigen Lichtbildausweis mitbringen).

Sollten Sie nicht in der Lage sein, einen RRZ-ServiceDesk aufzusuchen, wenden Sie sich bitte an die RRZ-ServiceLine.

Kann ich mir selbst eine neue 2FA-Code-Liste erstellen?

Falls Sie vermuten, dass eine andere Person Ihre 2FA-Code-Liste ausgespäht hat oder Sie Ihre Liste verloren haben, können Sie sich selbst eine neue Liste erstellen. Dies ist aber nur möglich, wenn Sie Ihre eigene Liste haben bzw. wenn Sie mindestens ein weiteres Gerät als zweiten Faktor registriert haben.

Wenn die genannten Voraussetzungen erfüllt sind, erstellen Sie eine neue Liste nach Anmeldung auf dieser Seite mithilfe des Punktes „Neue 2FA-Code-Liste anfordern“ unten.

Warum sollte ich nicht dauerhaft die Code-Liste zur Authentifizierung nutzen?

Während 2FA-Code-Listen potenziell von Dritten ausgespäht oder abfotografiert werden können, ohne dass Sie es bemerken, sind 2FA-Geräte sicherer, da sie physisch gestohlen werden müssten, was Sie in der Regel sofort feststellen würden.

Bitte nutzen Sie daher bevorzugt 2FA-Geräte für eine erhöhte Sicherheit Ihrer Konten. Machen Sie auch von der Möglichkeit Gebrauch, Ihre 2FA-Code-Liste in der 2FA-Geräteregistrierung zu deaktivieren, wenn Sie sie nicht benötigen.

Windows-Geräte

Was ist „Windows Hello“?

„Windows Hello“ ist eine sicherere Möglichkeit, um mithilfe einer PIN, der Gesichtserkennung oder eines Fingerabdrucks sofort auf Ihre Windows-10-Geräte zugreifen zu können. Eine PIN müssen Sie auch einrichten, wenn Sie einen Fingerabdruck oder die Gesichtserkennung einrichten wollen. Ob Fingerabdruck und Gesichtserkennung möglich sind, hängt von der von Ihnen eingesetzten Hardware ab.

Wie kann ich „Windows Hello“ einrichten?

Anleitungen zur Einrichtung von „Windows Hello“ finden Sie unter den Anleitungen zur Einrichtung der 2FA.

Wieso kann ich „Windows Hello“ nicht aktivieren? Bei mir lässt sich die Option nicht aktivieren.

Falls Sie einen vom RRZ administrierten Rechner (ein so genanntes FMD oder auch Fully Managed Device) verwenden und sich nicht in den Räumlichkeiten der UHH aufhalten, ist es notwendig, dass Sie die VPN-Verbindung grundsätzlich vor der Anmeldung am Rechner herstellen. (Hier finden Sie die Anleitung zu VPN before Login.)

Bei anhaltenden Problemen wenden Sie sich bitte an die RRZ-Serviceline(serviceline"AT"uni-hamburg.de?subject=2FA:%20FMD:%20Windows%20hello%20pin%20nicht%20aktivierbar).

Wie lang sollte meine „Windows Hello“-PIN sein?

Die Mindestanzahl für die Zeichen für die PIN beträgt vier Zeichen. Je mehr Zeichen Sie für Ihre PIN vergeben, um so schwieriger wird es, die PIN zu erraten. Triviale PINs (z.B. 1234, 0000, 5678) werden von Windows 10 nicht akzeptiert. Die maximale PIN-Länge beträgt 127 Zeichen.

Ist eine „Windows Hello“-PIN nicht unsicherer, als die Nutzung des bisherigen Logins (lokale Authentifizierung bzw. Netzwerk-Authentifizierung)?

Ein wichtiger Unterschied zwischen einem Onlinekennwort und einer „Windows Hello“-PIN besteht darin, dass die PIN an das bestimmte Gerät gebunden ist, auf dem sie eingerichtet wurde. Diese PIN ist für Dritte ohne diese bestimmte Hardware nutzlos. Jemand, der Ihr Onlinekennwort erhält, kann sich von überall aus bei Ihrem Konto anmelden, aber wenn er Ihre PIN erhält, muss er auch auf Ihr Gerät zugreifen. Die PIN kann nur auf diesem Gerät verwendet werden. Wenn Sie sich an mehreren Geräten anmelden möchten, müssen Sie „Windows Hello“ auf jedem Gerät einrichten.

PINs werden lokal auf dem Gerät gespeichert.

Ein Onlinekennwort wird an den Server übertragen. Das Kennwort kann bei der Übertragung abgefangen oder von einem Server abgerufen werden. Eine PIN wird lokal auf das Gerät übertragen, nie an einen beliebigen Ort übertragen und nicht auf dem Server gespeichert. Wenn die PIN erstellt wird, stellt sie ein Vertrauensverhältnis mit dem Identitätsanbieter her und erstellt ein asymmetrisches Schlüsselpaar, das für die Authentifizierung verwendet wird. Wenn Sie Ihre PIN eingeben, entsperren Sie den Authentifizierungsschlüssel, der zum Signieren der Anforderung verwendet wird, die an den Authentifizierungsserver gesendet wird. Obwohl lokale Kennwörter für das Gerät lokal sind, sind sie weniger sicher als eine PIN, wie im nächsten Abschnitt beschrieben. PINs sind hardwareunterstützt.

Die „Windows Hello“-PIN wird durch einen Trusted Platform Module (TPM)-Chip unterstützt. Bei diesem handelt es sich um einen sicheren Kryptoprozessor, der kryptografische Vorgänge ausführt. Der Chip umfasst mehrere physische Sicherheitsmechanismen, die ihn manipulationssicher machen, und Schadsoftware ist nicht in der Lage, die TPM-Sicherheitsfunktionen zu manipulieren. Windows verknüpft lokale Kennwörter nicht mit TPM, daher gelten PINs als sicherer als lokale Kennwörter.

Benutzerschlüsselmaterial wird generiert und ist im TPM des Geräts verfügbar. Das TPM schützt das Schlüsselmaterial vor Angreifern, die es erfassen und wiederverwenden möchten. Da „Windows Hello“ asymmetrische Schlüsselpaare verwendet, können Benutzeranmeldeinformationen nicht gestohlen werden, wenn der Identitätsanbieter oder die Websites, auf die der Benutzer zugreift, kompromittiert wurden.

Das TPM schützt vor verschiedenen bekannten und potenziellen Angriffen, einschließlich PIN-Brute-Force-Angriffen. Nach einer zu großen Zahl von Fehlversuchen wird das Gerät gesperrt. PINs können komplex sein.

Die „Windows Hello for Business“-PIN unterliegt dem gleichen Satz von IT-Verwaltungsrichtlinien wie ein Kennwort, z. B. bezüglich Komplexität, Länge, Ablauf und Verlauf. Auch wenn wir uns PINs in der Regel als einfachen vierstelligen Code vorstellen, können Sie eine komplexere PIN erzeugen, die der von Kennwörtern vergleichbar ist. Sie können folgende Zeichen verwenden: Sonderzeichen, Großbuchstaben, Kleinbuchstaben und Ziffern.

Was mache ich, wenn ich meine „Windows Hello“-PIN vergessen habe?

Die „Windows Hello“-PIN ist lediglich eine alternative Anmeldeoption für einen konkreten Rechner und das Passwort damit nicht komplett ersetzt. Sollten Sie sich nicht mehr an die Hello-PIN erinnern, können Sie diese mithilfe des weiterhin bestehenden Windows-10-Passworts zurücksetzen.

Hinweis:

Nachdem die „Windows Hello“-PIN geändert wurde, muss das Gerät als zweiter Faktor neu registriert werden, genau wie bei der ersten Registrierung des Geräts.

Die Schaltfläche „Pin vergessen“ finden Sie bei den „Anmeldeoptionen“ im Bereich „Konten“ in den „Einstellungen“ des Betriebssystems.

- Bei vom RRZ administrierten Endgeräten des Typs „FMD“ ist die Option „PIN vergessen“ nur aktiv, wenn Sie VPN vor dem Windows-Login gestartet haben. Genau wie auf dem Hintergrundbild des Anmeldebildschirms erklärt ist. Darüber hinaus dürfen Sie die „Windows Hello“-PIN selbst nicht zur Anmeldung am Gerät benutzt haben.

- Bei vom RRZ administrierten Endgeräten des Typs „Bibliotheksrechner“, ist die Option „PIN vergessen“ ist nur aktiv, wenn Sie sich auf dem Uni-Gelände befinden und das Gerät mit einem angeschlossenen Netzwerkkabel gestartet wurde und die „Windows Hello“-PIN selbst nicht zur Anmeldung am Gerät benutzt wurde.

Was ist der Unterschied zwischen der „Windows Hello“-PIN und meinem Geräte-Passwort?

Die PIN ist lediglich eine alternative Anmeldeoption für einen konkreten Rechner und das Passwort damit nicht komplett ersetzt. Sollten Sie sich nicht mehr an die PIN erinnern, können Sie diese mithilfe des weiterhin bestehenden Windows-10-Passworts zurücksetzen.

Muss ich eine „Windows Hello“-PIN einrichten?

Nein. Die Einrichtung der „Windows Hello“-PIN erleichtert die Authentifizierung mit einem zweiten Faktor, da die „Windows Hello“-PIN als zweiter Faktor fungiert. Wenn Sie die „Windows Hello“-PIN nicht einrichten, müssen Sie einen anderen zweiten Faktor (Code-Kombination von der 2FA-Code-Liste, mobiles Endgerät, FIDO2-Stick) benutzen, um sich an Diensten der UHH anzumelden, die einen zweiten Faktor erfordern.

Was passiert mit der 2-Faktor-Authentifizierung, wenn ich die „Windows Hello“-PIN wieder entferne?

Die Notwendigkeit der Authentifizierung mit einem zweiten Faktor bleibt davon unberührt. Wenn Sie die „Windows Hello“-PIN nicht einrichten oder wieder entfernen, müssen Sie einen anderen zweiten Faktor (Code-Kombination von der 2FA-Code-Liste, mobiles Endgerät) benutzen, um sich an Diensten der UHH anzumelden, die einen zweiten Faktor erfordern.

Warum benötigen Sie bei Verwendung von Biometrie eine PIN?

„Windows Hello“ ermöglicht die biometrische Anmeldung für Windows: Fingerabdruck, Iris oder Gesichtserkennung. Wenn Sie „Windows Hello“ einrichten, werden Sie aufgefordert, zunächst eine PIN zu erstellen. Mit dieser PIN können Sie sich auch dann anmelden, wenn Sie Ihre bevorzugte biometrische Daten aufgrund einer Verletzung nicht verwenden können, weil der Sensor nicht verfügbar ist oder nicht ordnungsgemäß funktioniert.

Wenn Sie nur eine biometrische Anmeldung konfiguriert haben und diese Methode aus irgendeinem Grund nicht für die Anmeldung verwenden können, müssten Sie sich mit Ihrem Konto und Kennwort anmelden. Dadurch erhalten Sie nicht den gleichen Schutz wie „Windows Hello“.

Warum bekomme ich bei der Nutzung von WIN11 eine Fehlermeldung, wenn ich eine VPN-Verbindung aufbauen will?

In wenigen Fällen kommt es aktuell zu einer Fehlermeldung bei dem Versuch eine VPN-Verbindung aufzubauen und sich hierfür mit einem zweiten Faktor zu authentifizieren.

Fehlermeldung:

Authentication failed due to problem navigation to the single sign-on URL

Lösung:

Bitte legen Sie den Microsoft Edge Browser als Standardbrowser fest.

Warum habe ich mit meinem Win10-Endgerät ein Problem nach Verwendung des Ruhezustands?

In wenigen Einzelfällen gibt es ein Problem mit der 2FA, nachdem das Endgerät mit Windows-10-Betriebssystem aus dem „Ruhezustand“ aufgeweckt wurde.

Nachdem man „mit diesem Gerät zur Authentifizierung“ ausgewählt und seinen Pin eingegeben hat, wird man aufgefordert, einen Sicherheitsschlüssel in den USB-Anschluss einzustecken.

In diesen Fällen klicken Sie diese Meldung bitte über „Abbrechen“ weg und in dem dann erscheinenden Fenster auf „Ok“ und starten Sie die Authentifizierung erneut. Im zweiten Anlauf klappt es dann.

Warum wird mir in Chrome / Edge plötzlich keine „Windows Hello“-PIN mehr zum Authentifizieren angeboten?

Aufgrund eines Updates bei den Browsern „Chrome“ und „Edge“ kann es passieren, dass Ihnen nach der Auswahl „Mit diesem Gerät authentifizieren“, nicht mehr die Windows Hello-Pin und / oder ggf. auch weitere Optionen in dem sich öffnenden Fenster angeboten werden.

Wählen Sie in diesem Fenster dann bitte:

- Bei Chrome: „Externen Sicherheitsschlüssel verwenden“

- Bei Edge: „Verwenden eines externen Sicherheitsschlüssel“

Anschließend erhalten Sie wieder die vollständige Auswahl.

Apple-Geräte

Fehlermeldung: This request has been cancelled by the user

Derzeit kommt es in wenigen Fällen auf Geräten des Typs IPhone und IPad zu der in der Überschrift genannten Fehlermeldung und eine Registrierung des Geräts ist daher nicht möglich.

An einer Lösung wird gearbeitet.

Was bedeutet „Zum Sichern eines Passkeys muss der iCloud-Schlüsselbund aktiviert sein“?

Apple synchronisiert den zweiten Faktor zwischen allen Apple-Geräten mit derselben ID. Wenn Sie also Ihr iPhone als zweiten Faktor registriert haben, ist automatisch auch z. B. Ihr iPad oder Safari auf dem Mac registriert – unter der Voraussetzung, dass die Betriebssysteme entsprechend aktuell sind (s.u.).

Um die Synchronisation des zweiten Faktors zu ermöglichen, muss die genannte Funktion aktiviert sein. Eine Nutzung ohne Synchronisation lässt Apple nicht zu.

Anforderung an die Betriebssysteme:

- iOS-/iPadOS: Version 14.1 oder höher

- macOS: 10.15 („Catalina“) oder höher

Warum funktioniert Chrome als zweiter Faktor nicht auf meinem iMac?

Bei Geräten, die älter als 2021 sind, funktioniert die 2FA-Registrierung nur mit „Safari“, keinem anderen Browser.

Warum ist das so?

Der Browser „Chrome“ braucht Zugriff auf einen biometrischen Sensor. Die älteren iMacs haben diesen nicht. „Chrome“ funktioniert nur beim iMac (ab Mai 2021) mit M1 Prozessor.

Was muss für die Registrierung mit dem Browser „Safari“ getan werden?

Folgende Anforderungen müssen erfüllt sein:

- macOS 11 (oder neuer) mit aktuellem Patchstand ist installiert.

- AppleID wird genutzt.

- Schlüsselbund in der Cloud wird genutzt.

Linux-Geräte

Wieso gibt es keine Anleitung für Linux-Geräte?

Linux-Geräte unterstützen aktuell noch nicht den gerätebasierten Registrierungsprozess zur Zwei-Faktor-Authentifizierung (2FA).

Mit einem Linux-Gerät weichen Sie zur Authentifizierung bitte auf ein zusätzliches Gerät aus, bspw. auf ein Smartphone oder einen FIDO-Stick.

Eine weitere Alternative bietet die Verwendung eines sogenannten Passkeys. Wobei die Funktionalität ggf. nicht im Kontext jeder Linux Distribution gegeben ist:

Variante 1 - Chrome Browser mit registriertem Google-Konto

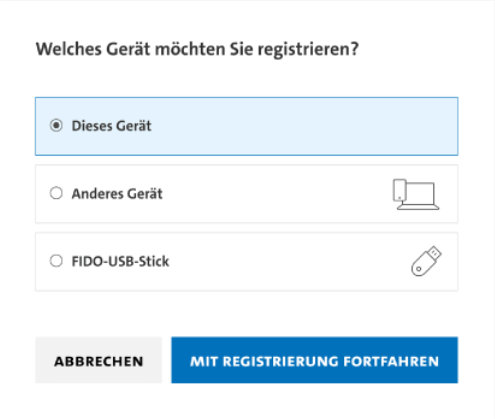

Wenn Sie auf Ihrem Gerät mit Linux Betriebssystem den Google Chrome Browser nutzen und in diesem ein Google Konto registriert und angemeldet haben, können Sie im Registrierungsprozess „dieses Gerät“ wählen:

Anschließend folgen Sie bitte den vom Browser generierten Meldungen zur Anlage eines "Passkeys". Bei Erfolg kann der "Passkey" dann im Chrome Browser als zweiter Faktor genutzt werden.

Variante 2 - Anlage und Ablage eines "Passkeys" in einem Passwortmanager

Eine weitere Möglichkeit besteht in der Nutzung eines Open Source Passwortmanagers wie "KeePassXC", in der ein generierter "Passkey" hinterlegt wird. Orientieren Sie sich hierzu bitte an dieser Anleitung (nur in deutscher Sprache verfügbar)

FIDO-Sticks

Was ist ein FIDO-Stick bzw. YubiKey?

FIDO2 ist ein neues Verfahren, mit dem Sie sich bei Webdiensten registrieren und einloggen können. Es kann entweder anstelle eines Passworts zum Einsatz kommen oder zusätzlich, als zweiter Faktor. Sie benötigen dafür einen sogenannten Authenticator: Solche gibt es zum Beispiel in Format eines USB-Sticks, den Sie am Schlüsselbund befestigen können.

Beim Login stecken Sie den Stick einfach in den Rechner und drücken die Taste auf dem Stick, um sich gegenüber dem Dienst zu authentifizieren. Unter Windows, Android und eingeschränkt auch unter macOS klappt es sogar ohne Zusatz-Hardware, da die Betriebssysteme selbst als virtuelle Authenticatoren arbeiten.

Je nachdem, wie der Dienst FIDO2 implementiert hat, genügt der Stick zum Einloggen (Ein-Faktor-Authentifizierung) oder Sie müssen zusätzlich noch eine PIN oder ein Passwort eingeben (zwei Faktoren). Beide Varianten sind erheblich sicherer, als sich allein auf das Passwort zu verlassen. YubiKey ist eine Stick-Familie des Herstellers Yubico.

Kann ich einen FIDO-Stick bekommen?

Als Mitarbeitende oder Mitarbeitender der UHH können Sie einen FIDO-Stick im RRZ-ServicePortal bestellen, wenn weder Ihr Computer (z. B. mit Linux-Betriebssystem) noch Ihr Mobiltelefon als zweiten Faktor konfiguriert werden können. Um das RRZ-ServicePortal z. B. aus dem Homeoffice aufzurufen, müssen Sie – wenn Sie kein vom RRZ verwaltetes Endgerät verwenden – erst eine VPN-Verbindung zum Uni-Netz aufbauen. Weitere Informationen hierzu finden Sie auf den entsprechenden RRZ-Seiten.

Funktioniert der Fido-Stick auch an einem fremden Rechner?

Grundsätzlich ja. Für die Nutzung eines FIDO-Sticks ist aber je nach Modell möglicherweise die Installation eines Gerätetreibers erforderlich.

Was mache ich mit dem Fido-Stick wenn ich die UHH verlasse?

Der FIDO-Stick ist ein Ihnen zur Verfügung gestelltes technisches Gerät, das genau wie alle anderen Arbeitsmittel im Falle eines Ausscheidens aus der UHH an die ausgebende Stelle zurückgeführt wird. Bitte senden Sie den FIDO-Stick daher unter Angabe Ihrer Benutzerkennung mit der Hauspost an das Regionale Rechenzentrum :

Regionales Rechenzentrum

RRZ-Service Desk

Schlüterstrasse 70

20146 Hamburg

Alternativ können Sie den FIDO-Stick an einem unserer RRZ-ServiceDesk-Standorte abgeben.

Was mache ich, wenn ich die PIN des FIDO-Stick vergessen habe?

Mit Windows-Betriebssystem

Wenn Sie die PIN des FIDO-Sticks vergessen haben, müssen Sie diesen zurücksetzen. Dies erfolgt in den „Anmeldeoptionen“ in den „Einstellungen“ von Windows. Klicken hier im Abschnitt „Sicherheitsschlüssel“ auf „Verwalten“ und dann auf „Zurücksetzen“.

Ggf. ist es erforderlich, den Stick dann auch neu für die 2FA zu registrieren.

Mit macOS-Betriebssystem

Bitte installieren Sie die App „Yubico Authenticator“ aus dem Apple Store. Mit dieser App können Sie den Stick zurücksetzen. Die Möglichkeit hierzu befindet sich in der App oben rechts hinter der Schaltfläche mit den Schiebereglern. Ggf. ist es erforderlich, den Stick dann auch neu für die 2FA zu registrieren.

Mit Linux-Betriebssystem

Bitte verwenden Sie das Programm "Yubikey Manager“, welches hier verfügbar ist:

https://www.yubico.com/support/download/yubikey-manager/

Insofern „pcsd“ installiert ist, braucht man die Datei nur starten und kann dann auswählen, ob man das Programm nur verwenden oder installieren möchte.